압축을 반복해서 만든 파일이고, /tmp폴더를 이용해서 풀어라고 한다.

우선 /tmp 안에 폴더를 하나 만들어 data.txt파일을 하나 복사해주고, hex파일이므로 2진파일로 바꿔준다. (xxd명령어 이용)

[ Linux - CentOS ] 명령어 xxd

linux 기초 xxd명령어 grep 명령어 # xxd 명령어는 리눅스 shell상에서 binary파일(이진파일)의 hexdump를 보여주는 명령이다. 기본 사용법 # xxd [옵션] [파일이름] 기본 사용법 ↑바이너리..

hack-cracker.tistory.com

그리고 이제 반복된 압축을 살살 풀어줘야 하는데, file 명령어를 이용하여 형식을 알아내고, 그에 맞게 압축을 푼다.

첫번째 형식은 gzip, 두번째는 bzip2, 세번짼 또 gzip, tar, tar, bzip2, tar, gz인것 같다.

그냥 file명령어만 알면 되는것 같은데, 반복해서 외우도록 만든것 같다.

8ZjyCRiBWFYkneahHwxCv3wb2a1ORpYL

'etc > bandit' 카테고리의 다른 글

| [Bandit] Level 14 ~> Level 15 (0) | 2020.09.21 |

|---|---|

| [Bandit] Level 13 ~> Level 14 (0) | 2020.09.21 |

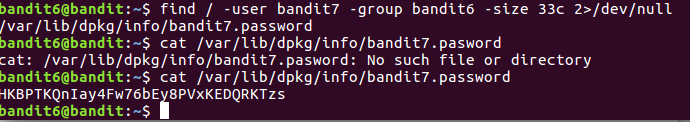

| [Bandit] Level 11 ~> Level 12 (0) | 2020.09.21 |

| [Bandit] Level 10 ~> Level 11 (0) | 2020.09.21 |

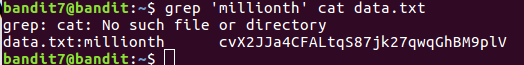

| [Bandit] Level 9 ~> Level 10 (0) | 2020.09.21 |