안드로이드 보다가 하기 싫어서 누가 이 문제가 쉽다고 해서 풀었다..

#include <stdio.h>

#include <string.h>

#include <stdlib.h>

#include <fcntl.h>

char flag[100];

char password[100];

char* key = "3\rG[S/%\x1c\x1d#0?\rIS\x0f\x1c\x1d\x18;,4\x1b\x00\x1bp;5\x0b\x1b\x08\x45+";

void calc_flag(char* s){

int i;

for(i=0; i<strlen(s); i++){

flag[i] = s[i] ^ key[i];

}

printf("%s\n", flag);

}

int main(){

FILE* fp = fopen("/home/blukat/password", "r");

fgets(password, 100, fp);

char buf[100];

printf("guess the password!\n");

fgets(buf, 128, stdin);

if(!strcmp(password, buf)){

printf("congrats! here is your flag: ");

calc_flag(password);

}

else{

printf("wrong guess!\n");

exit(0);

}

return 0;

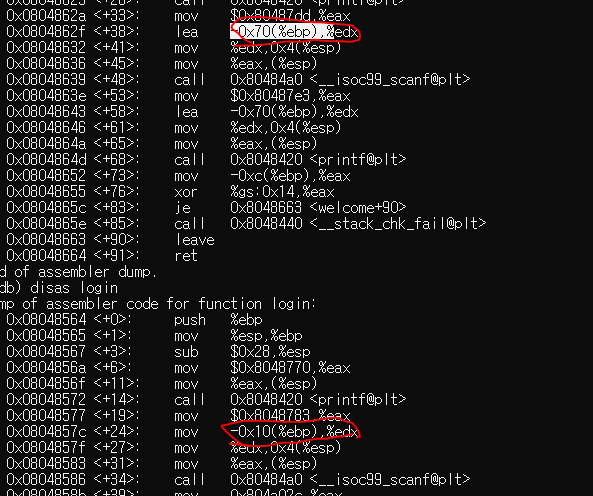

}문제 설명 안읽고 처음에 역연산 코드 짜다가 생각해보니 변수가 두개인 일차방정식을 어째 푸냐 이건 아니다 해서

문제설명을 보아하니 뭔가 함정이 있다 싶어서 fp에서 뭔 오류가 생기나보다 해서 계속 쳐다 봐도 문제가 없다.

그냥 password가 permission denied였다. ㅋ..

congrats! here is your flag: Pl3as_DonT_Miss_youR_GrouP_Perm!!

'pwnable > pwnable.kr' 카테고리의 다른 글

| [pwnable.kr] cmd1 (0) | 2020.10.10 |

|---|---|

| [pwnable.kr] random (0) | 2020.10.09 |

| [pwnable.kr] passcode (0) | 2020.10.08 |

| [pwnable.kr] mistake (0) | 2020.10.03 |

| [pwnable.kr] lotto (0) | 2020.09.23 |