misc같은 문제를 풀고싶어서 lotto 를 지금푼다.

#include <stdio.h>

#include <stdlib.h>

#include <string.h>

#include <fcntl.h>

unsigned char submit[6];

void play(){

int i;

printf("Submit your 6 lotto bytes : ");

fflush(stdout);

int r;

r = read(0, submit, 6);

printf("Lotto Start!\n");

//sleep(1);

// generate lotto numbers

int fd = open("/dev/urandom", O_RDONLY);

if(fd==-1){

printf("error. tell admin\n");

exit(-1);

}

unsigned char lotto[6];

if(read(fd, lotto, 6) != 6){

printf("error2. tell admin\n");

exit(-1);

}

for(i=0; i<6; i++){

lotto[i] = (lotto[i] % 45) + 1; // 1 ~ 45

}

close(fd);

// calculate lotto score

int match = 0, j = 0;

for(i=0; i<6; i++){

for(j=0; j<6; j++){

if(lotto[i] == submit[j]){

match++;

}

}

}

// win!

if(match == 6){

system("/bin/cat flag");

}

else{

printf("bad luck...\n");

}

}

void help(){

printf("- nLotto Rule -\n");

printf("nlotto is consisted with 6 random natural numbers less than 46\n");

printf("your goal is to match lotto numbers as many as you can\n");

printf("if you win lottery for *1st place*, you will get reward\n");

printf("for more details, follow the link below\n");

printf("http://www.nlotto.co.kr/counsel.do?method=playerGuide#buying_guide01\n\n");

printf("mathematical chance to win this game is known to be 1/8145060.\n");

}

int main(int argc, char* argv[]){

// menu

unsigned int menu;

while(1){

printf("- Select Menu -\n");

printf("1. Play Lotto\n");

printf("2. Help\n");

printf("3. Exit\n");

scanf("%d", &menu);

switch(menu){

case 1:

play();

break;

case 2:

help();

break;

case 3:

printf("bye\n");

return 0;

default:

printf("invalid menu\n");

break;

}

}

return 0;

}

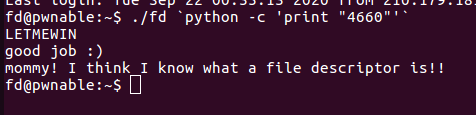

코드에 논리적 오류가 있는게, 보통 lotto는 6개를 다 맞아야 1등하는데 위 코드대로면 1개만 맞아도 6개가 다 맞는것처럼 인식한다.

또한 입력을 char로 받아서 확률은 더 높아진다.

sorry mom... I FORGOT to check duplicate numbers... :(

'pwnable > pwnable.kr' 카테고리의 다른 글

| [pwnable.kr] passcode (0) | 2020.10.08 |

|---|---|

| [pwnable.kr] mistake (0) | 2020.10.03 |

| [pwnable.kr] flag (0) | 2020.09.23 |

| [pwnable.kr] bof (0) | 2020.09.23 |

| [pwnable.kr] collision (0) | 2020.09.22 |